您好,欢迎进入锐速云官网!

售后热线:4006-5050-10 QQ客服:2852917158 登录 注册

亚马逊和谷歌周二联合发布消息称,一种依赖于 HTTP/2 快速重置技术的攻击行为对它们造成了破纪录的分布式拒绝服务 (DDoS) 攻击。

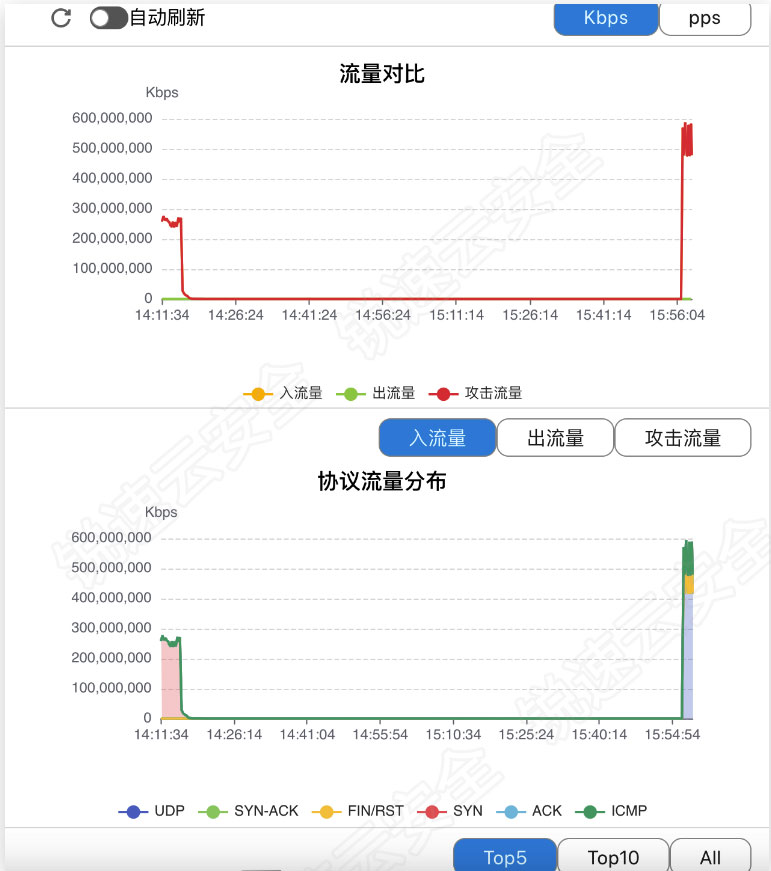

根据披露的信息,该攻击自8月下旬以来便一直存在,所利用的漏洞被跟踪为CVE-2023-44487,CVSS 分数为 7.5。在针对谷歌云的攻击中,攻击峰值达到了每秒 3.98 亿次请求(RPS),而针对 AWS 的攻击量分别超过了每秒 1.55 亿次。

锐速云安全从最近三个月的攻击手法,特征也总结出以下特征:

1:扫段攻击频繁,特别是8月9月份时针对国内IDC机房/高防机房的扫段攻击,此次主要是针对某些下载站进行的攻击。

2:最近针对国内云厂的扫段攻击较频烦,造成出口堵塞,IP误伤黑洞等。

3:抓包分析来自SSL的包非常多,正印证了上面提到一种依赖于 HTTP/2 快速重置技术的攻击行为。

4:国内肉鸡量大,完全不需要海外的IP肉鸡,随便国内的来源IP地址,都能打出800G的量还不算海外方向。

HTTP/2 快速重置是指 HTTP/2 协议中的0-Day缺陷,可被利用来执行 DDoS 攻击。简而言之,该攻击滥用 HTTP/2 的流取消功能,不断发送和取消请求,以压垮目标服务器。另一个关键方面在于此类攻击可以使用中等规模的僵尸网络来实施,据观察,该僵尸网络可容纳 2万台机器。

据W3Techs称,目前有35.6% 的网站使用 HTTP/2 。根据Web Almanac共享的数据,使用 HTTP/2 的请求百分比为 77% 。谷歌云表示,已经观察到快速重置攻击的多种变体,且比标准 HTTP/2 DDoS 攻击更有效。

缓解措施

HTTP/2 代理或负载均衡器特别容易受到快速发送的长字符串重置请求的影响,并最终使用了一个旨在处理超容量攻击的系统(称为“IP Jail”)来缓解这些攻击,公司已将该系统扩展到覆盖其整个基础设施。

亚马逊表示已缓解了数十起此类攻击,但没有提供有关其影响的任何详细信息,并强调其客户服务的可用性得到了维持。

锐速云安全国内具备1T防御清洗流量+云堤近源清洗,海外anycast 任播IP可以 有效缓解目前较大攻击。

得出结论,客户应对 HTTP/2 快速重置攻击的最佳方法是使用所有可用的 HTTP 洪水防护工具,并通过多方面的缓解措施增强其 DDoS 抵御能力。

但由于这种策略滥用了 HTTP/2 协议,因此没有通用的修复方法可以完全阻止攻击者使用这种 DDoS 技术。相反,在软件中使用该协议的软件开发人员正在实施速率控制,以减轻 HTTP/2 快速重置攻击。

粤公网安备 44030902000612号

粤公网安备 44030902000612号