您好,欢迎进入锐速云官网!

售后热线:4006-5050-10 QQ客服:2852917158 登录 注册

DDoS攻击是运维和安全人员最深恶痛绝的攻击方法之一, 其投入成本已经变的越来越小,但是危害很大。 在近些年由于IOT 设备的安全不到位, 有些黑客组织甚至利用IOT设备造成了几百G乃至上T的攻击流量。 最近一段时间国外黑客组织对世界范围内的大银行发起了DDoS 攻击,我们国内有些银行也遭受到了攻击。在这里小墨向大家提供、分析一些DDoS 攻击向量的方法。

首先我们要举例一些常见的攻击行为, 只有了解到了攻击者采用的不同的攻击方法才能有针对性的选择防御的手段。 从IOS 7层模型上讲, DDoS 攻击一般可以出现在第四层和第七层。 四层比如有各种tcp 的flood 攻击, 比如常见的syn flood, ack flood, reset flood, 也还有udp 协议的flood 攻击。这种攻击一般来说只要了解到了攻击所使用的方法,一般来说比较容易防御。 7层里面最常见的就是http或者api 的攻击, 也包含对于其他协议比如dns, ntp 等等协议的利用来发起攻击。 针对应用层的攻击可以是以量取胜的大流量攻击, 也可能是针对于协议的比如http slow 攻击或者是利用已知CVE攻击服务程序的攻击。

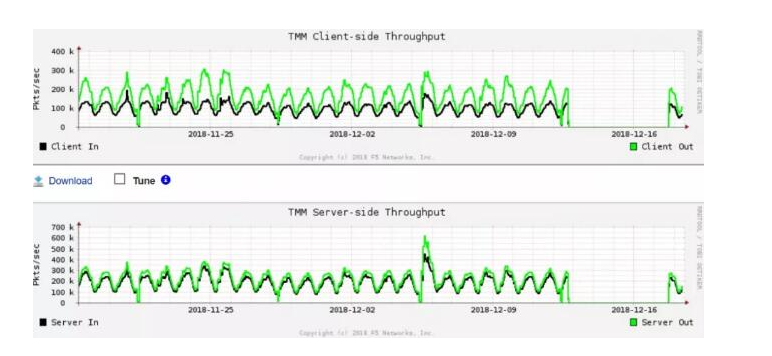

那当我们遭受了攻击的时候, 如何快速的找到攻击者用的是什么方法呢?我们可用从数据包和设备的统计上面进行分析。 比如,如果有BIG-IP LTM, 我们可以先去查看系统的performance 图形,比如throughput,new connection 在client 侧和server 侧的数字是否匹配。如果client 侧数字变很大, 但是server 侧没有什么变化, 基本可以确定是四层攻击。

如果七层协议的图形比如http request 的统计一起彪很高那无疑是7层的攻击。 另外如果有启用BIG-IP LTM 的AVR 功能在vs 的话可以在7层提供更多的信息。那如果并没有发现大流量但是服务无法连接, 那应该考虑是否有慢速http 攻击, 抓包验证。

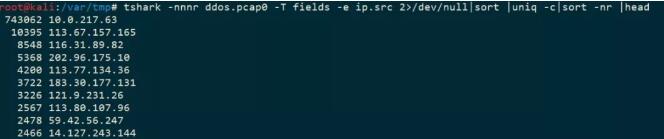

数据包包含了最全面的信息, 平时我们都用类似wireshark 之类的软件查看数据包, 但是在大量数据包的时候用wireshark 比较难一下找到我们想要的信息。我们可以用tshark 外加bash 的一些其他工具来进行统计。 比如如下命令可以统计数据包里面的ip出现的次数。

粤公网安备 44030902000612号

粤公网安备 44030902000612号